Definició de pesca amb llança | Què és el Spear Phishing?

Taula de continguts

En què és diferent el phishing amb la llança del phishing?

Com funciona un atac Spear Phishing?

Tothom ha d'estar atent als atacs de pesca amb llança. Algunes categories de persones tenen més probabilitats de fer-ho ser atacat que d'altres. Les persones que tenen llocs de treball d'alt nivell en indústries com la sanitat, les finances, l'educació o el govern tenen un risc més gran. Un atac de pesca amb èxit a qualsevol d'aquestes indústries podria provocar:

- Una violació de dades

- Grans pagaments de rescat

- Amenaces a la seguretat nacional

- Pèrdua de reputació

- Repercussions legals

No podeu evitar rebre correus electrònics de pesca. Fins i tot si utilitzeu un filtre de correu electrònic, es produiran alguns atacs de pesca.

La millor manera de gestionar-ho és formant els empleats sobre com detectar correus electrònics falsificats.

Com es pot prevenir els atacs de pesca amb llança?

- Eviteu publicar massa informació sobre vosaltres mateixos a les xarxes socials. Aquesta és una de les primeres parades d'un cibercriminal per buscar informació sobre tu.

- Assegureu-vos que el servei d'allotjament que utilitzeu tingui seguretat de correu electrònic i protecció anti-spam. Això serveix com a primera línia de defensa contra un cibercriminal.

- No feu clic als enllaços ni als fitxers adjunts fins que no estigueu segur de l'origen del correu electrònic.

- Aneu amb compte amb els correus electrònics no sol·licitats o amb sol·licituds urgents. Intenteu verificar aquesta sol·licitud mitjançant un altre mitjà de comunicació. Feu una trucada telefònica, un missatge de text o una conversa cara a cara a la persona sospitosa.

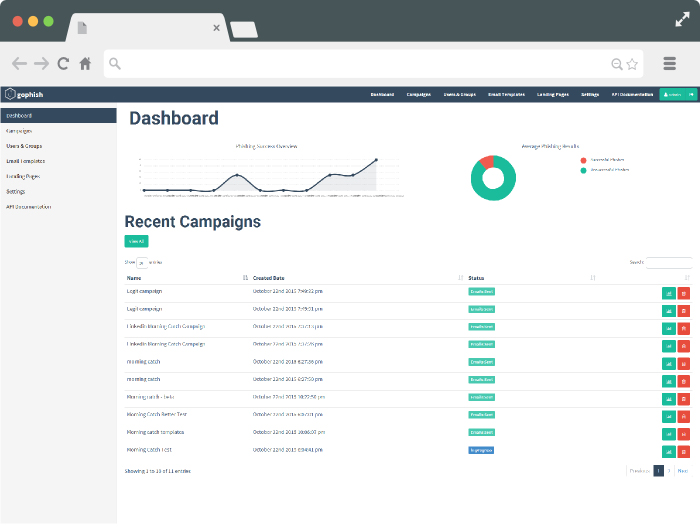

Una simulació de spear phishing és una eina excel·lent per posar els empleats al corrent de les tàctiques de spear phishing dels ciberdelinqüents. Es tracta d'una sèrie d'exercicis interactius dissenyats per ensenyar als seus usuaris a identificar els correus electrònics de pesca llança per evitar-los o denunciar-los. Els empleats que estan exposats a simulacions de spear phishing tenen moltes més possibilitats de detectar un atac de spear phishing i reaccionar adequadament.

Com funciona una simulació de pesca de llança?

- Informeu els empleats que rebran un correu electrònic de pesca "fals".

- Envieu-los un article que descrigui com detectar correus electrònics de pesca amb antelació per assegurar-vos que estiguin informats abans de provar-los.

- Envieu el correu electrònic de pesca "fals" en un moment aleatori durant el mes que anuncieu la formació de pesca.

- Mesureu les estadístiques de quants empleats van caure per l'intent de pesca en comparació amb la quantitat que no ho va fer o qui va informar de l'intent de pesca.

- Continueu formant-vos enviant consells sobre la consciència de la pesca i provant els vostres companys de feina una vegada al mes.

>>>Podeu obtenir més informació sobre com trobar el simulador de pesca adequat AQUÍ.<<

Per què voldria simular un atac de pesca?

Si la vostra organització és afectada per atacs de pesca, les estadístiques d'atacs reeixits us seran aclaparadores.

La taxa d'èxit mitjana d'un atac de pesca amb pesca és una taxa de clics del 50% per als correus electrònics de pesca.

Aquest és el tipus de responsabilitat que la vostra empresa no vol.

Quan doneu consciència al phishing al vostre lloc de treball, no només esteu protegint els empleats o l'empresa del frau amb targeta de crèdit o el robatori d'identitat.

Una simulació de pesca pot ajudar-vos a prevenir les incompliments de dades que costen milions de demandes a la vostra empresa i milions de confiança dels clients.

Si voleu iniciar una prova gratuïta de GoPhish Phishing Framework certificat per Hailbytes, pots contactar amb nosaltres aquí per a més informació o comenceu la vostra prova gratuïta a AWS avui mateix.